E’ su tutti i quotidiani e magazine online la famosissima notizia dell’attacco hacker eseguito alla regione Lazio che ha causato seri danni alla sanità nazionale. Alcuni malintenzionati hanno criptato tutti i dati situati su di un server che gestisce soprattutto le vaccinazioni. Si contano sulle dita i file esonerati dall’attacco.

Ma diamo un importanza a quanto accaduto. Non siamo una testata giornalistica. Sapete che tale situazione è davvero alla portata di tutti?

Mi chiamo Michele, sono un tecnico informatico specializzato in sistemistica di reti. Ogni giorno aiuto il prossimo nella risoluzione delle problematiche informatiche. MeleTech è il mio tutto, la mia passione, il mio piccolo blog, la mia professionalità dimostrata giorno dopo giorno a tutti i visitatori.

L’attacco subito dalla ragione Lazio fa parte di un tentativo ben più che riuscito di phishing. La scintilla di quanto accaduto è un ramsoware. Tranquilli non è una parolaccia ma una tipologia di virus da pochissimo comune per le medie e grandi imprese ma anche per i comuni utenti. I ransomware sono virus informatici che rendono inaccessibili i file dei computer infettati e chiedono il pagamento di un riscatto per ripristinarli.

Con la parola ransomware viene indicata una classe di malware che rende inaccessibili i dati dei computer infettati e chiede il pagamento di un riscatto, in inglese ransom, per ripristinarli. Tecnicamente sono trojan horse crittografici e hanno come unico scopo l’estorsione di denaro, attraverso un “sequestro di file”, attraverso la cifratura che, in pratica, li rende inutilizzabili.

Al posto del classico sfondo vedremo comparire un avviso che sembra provenire dalla polizia o da un’altra organizzazione di sicurezza e propone un’offerta. In cambio di una password in grado di sbloccare tutti i contenuti, intima di versare una somma di denaro abbastanza elevata (in genere erano sotto i 1.000 dollari fino a qualche anno fa, ma negli ultimi anni sono saliti anche fino a milioni di dollari): in genere il riscatto viene richiesto in criptovaluta (Bitcoin, ma non solo).

Per questo motivo i ransomware rappresentano un attacco che si rivela pressoché immediatamente, perché l’obiettivo dei cyber criminali è quello di batter cassa. In questo senso si differenzia dai più sofisticati attacchi APT (Advanced Persistent Threat), il cui scopo è quello di persistere nel sistema attaccato il più a lungo possibile.

Gli hacker per portare a termine con successo tale attacco, hanno sempre bisogno di tutti noi. Non sono mica dei maghi. Anche se non lo ammetteremo mai, se siete vittima di un attacco simile e perchè nell’arco del mese precedente alla richiesta di riscatto avete eseguito un azione poco “sana” nell’uso quotidiano del computer.

Cosa si intende per poco sana?

Le email di phishing (che ci invitano a cliccare su un determinato link o a scaricare un certo file) continuano ad essere la modalità più diffusa, che sfrutta la scarsa attenzione e la mancanza di consapevolezza degli utenti.

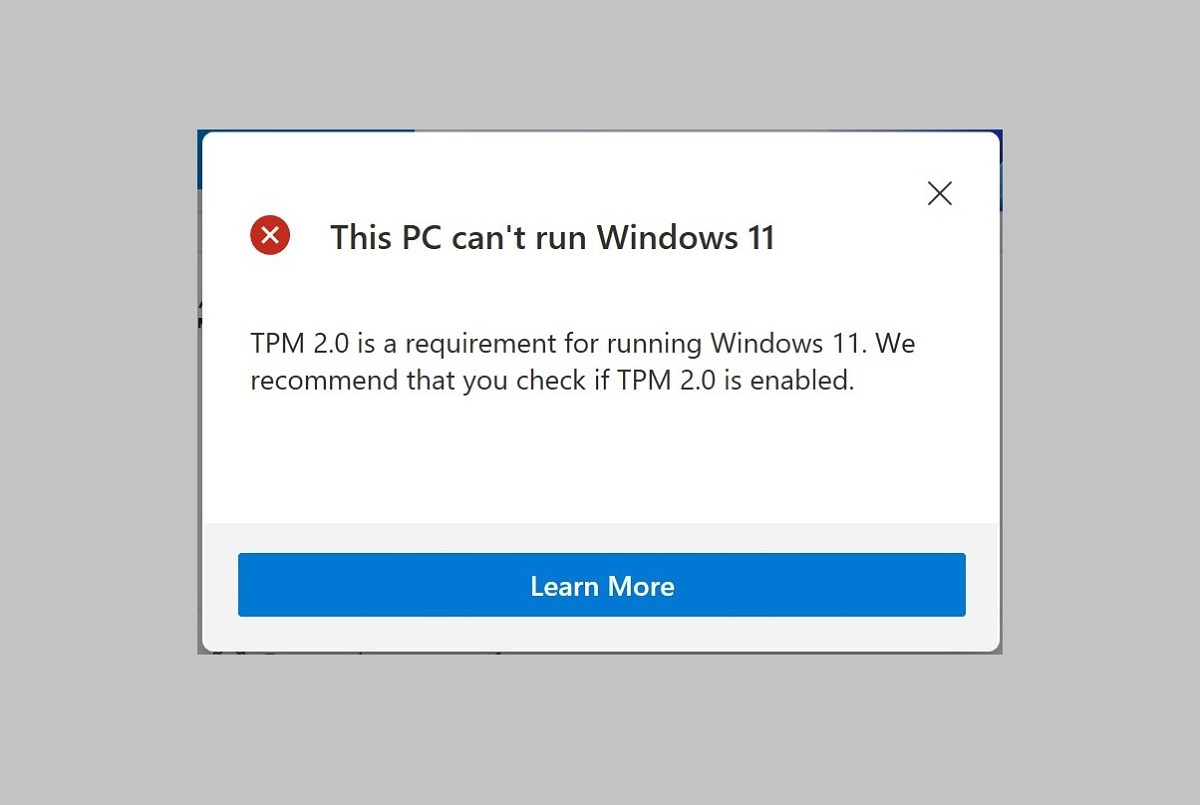

Spesso il messaggio di posta elettronica che viene mascherata in modo che risulti inviata da qualcuno di cui ci fidiamo, ad esempio un collega di lavoro (con la tecnica nota come “spoofing”). In altri casi, cybercriminali sfruttano vulnerabilità presenti nei vari programmi – come Java, Adobe Flash o nei diversi sistemi operativi.

In quest’ultimo caso, il software malevolo si propaga in maniera autonoma senza che l’utente debba compiere alcuna azione.

I vettori d’infezione utilizzati dai ransomware sono sostanzialmente i medesimi usati per gli altri tipi di attacchi malware:

Arriviamo alle conclusioni: strettamente consiglio a tutti i lettori di prestare maggiore attenzione durante l’uso dei vostri dispositivi. Sappiamo benissimo, come avete letto in questo articolo, che il mezzo di propagazione più comune di un ramsoware é tramite email. Il nostro consiglio é quello di evitare di utilizzare client di posta elettronica ma di fare sempre affidamento alla webmail offerta dal vostro provider email in quanto quest’ultimo gestisce attentamente tutti gli allegati presenti e nello smistamento, anche alla scansione antimalware.

Bisogna però far attenzione agli allegati in formato compresso (ZIP, RAR etc) in quanto, in caso in cui l’archivio ha all’interno un file malevolo, quest’ultimo non è “rilevabile” dai comuni antivirus.

Hai un problema al tuo dispositivo informatico e vuoi richiedere la consulenza di un nostro esperto?

Non c'è ancora contenuto da mostrare.

Comments are closed